Folosesc WordPress din 2008 și, în tot acest timp, niciunul dintre site-urile mele nu a fost spart sau infectat. Deși experiența mea personală a fost una sigură, am văzut multe site-uri WordPress infectate de când lucrez în domeniul găzduirii web.

Atacurile cibernetice și infecțiile sunt o preocupare reală care determină nevoia unei securități proactive. Pe internet, trebuie să pornim de la 2 reguli fundamentale:

- nu există securitate 100%

- fiind accesibil public, site-ul este o țintă 24/7

Atacurile nu sunt personale, sunt automate și constante. De aceea, o strategie de securitate proactivă și stratificată este crucială. Securitatea WordPress înseamnă mult mai mult decât instalarea unui plugin.

Este WordPress o platformă sigură?

Da, nucleul WordPress este un software sigur. Dar fiind cea mai populară platformă CMS din lume, atrage inevitabil atenția atacatorilor. Însă, contrar percepției generale, vulnerabilitățile majore nu provin din platforma în sine.

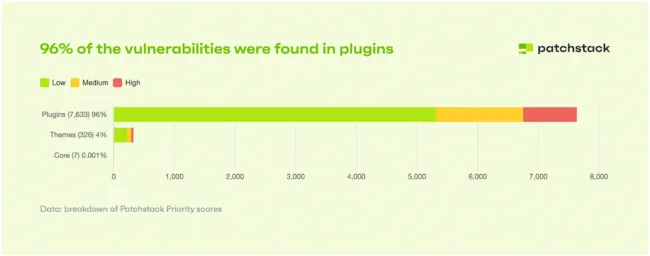

- ~96% din vulnerabilități vin din pluginuri

- ~4% vin din teme

- doar 0,001% vin din core-ul WordPress

Sursa: State of WordPress Security 2025 (Patchstack)

Acest lucru ne arată că principala noastră responsabilitate este să gestionăm corect elementele pe care le adăugăm peste nucleul WordPress.

Care sunt cauzele reale ale infecțiilor?

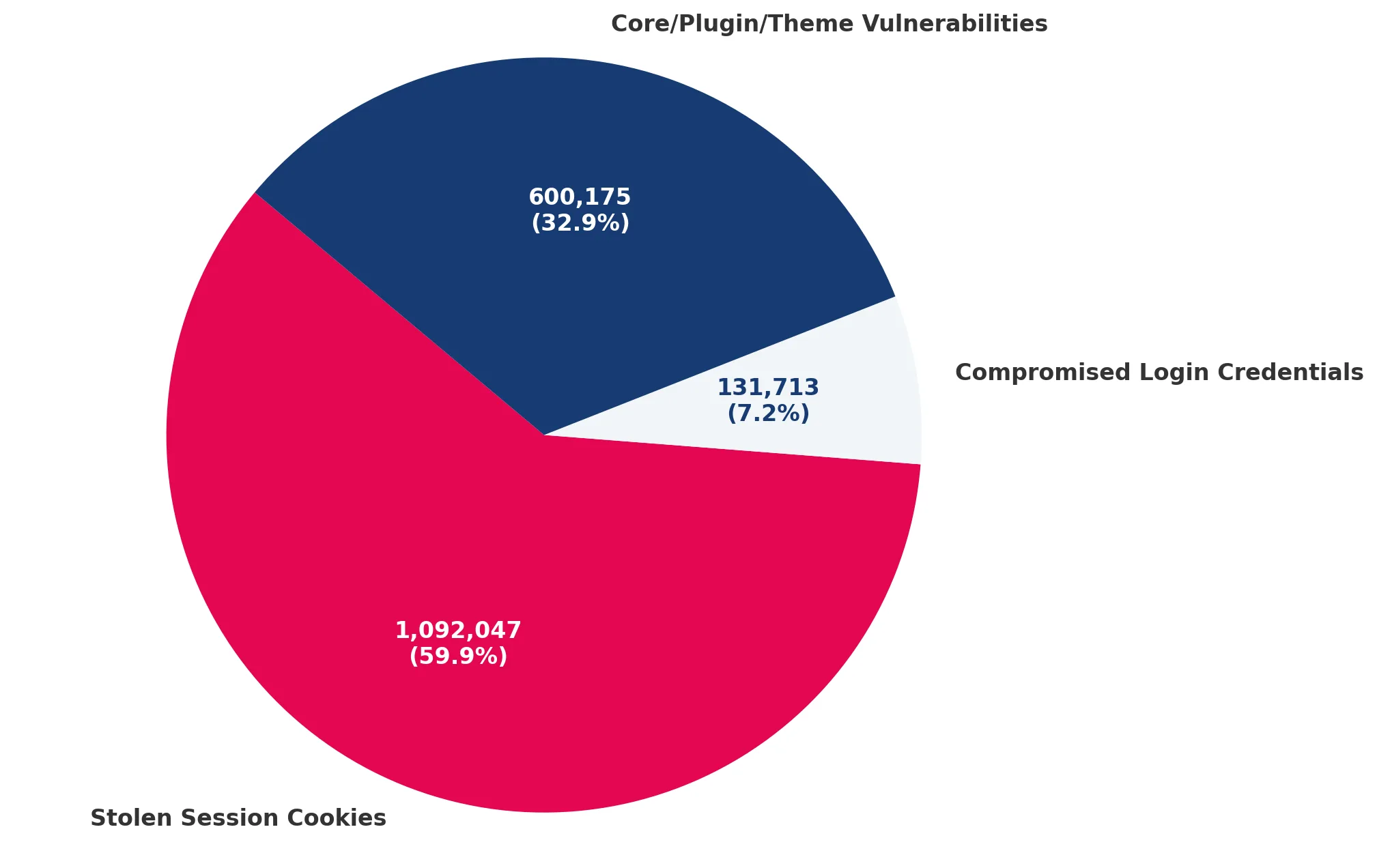

Un studiu recent realizat pe 9,5 milioane de site-uri WordPress, a scos la iveală o realitate surprinzătoare: cea mai mare amenințare nu este o vulnerabilitate tehnică, ci compromiterea accesului.

- 59,9% din site-uri au fost infectate prin cookies de sesiune furate

- 32,9% prin vulnerabilități din pluginuri și teme

- 7,2% prin date de acces compromise

Sursa: We watch your website

Aceste date schimbă complet prioritățile. Dacă un atacator fură un cookie de sesiune valid, poate obține acces complet la site, ocolind parole, autentificare în doi pași (2FA) și orice altă măsură de protecție a login-ului.

Având aceste informații, iată un plan de acțiune structurat pentru a-ți securiza site-ul.

Cum ne securizăm site-ul WordPress: ghid pas cu pas

Având în vedere cauzele infecțiilor pe care le-am prezentat mai sus, pe primul loc ar trebui să fie protejarea cookie-urilor de sesiune.

Atenție, acestea sunt obținute în afara ecosistemului WordPress – prin infectarea computerului administratorului cu malware care fură cookie-urile din browser.

Dacă un cookie de sesiune este valid și nu a expirat, atacatorul are acces complet, indiferent de 2FA sau alte metode de protecție a login-ului. Odată obținut cookie-ul, atacatorul poate prelungi valabilitatea sesiunii și menține accesul la site.

1. Securizează device-urile cu care accesezi interfața de administrare WordPress

Dacă device-ul tău e compromis, site-ul e în pericol — indiferent cât de bine ai securizat WordPress.

Recomandările ar fi următoarele…

Protecție antivirus/antimalware

Instalează o soluție de securitate de încredere și rulează scanări periodice.

Un malware pe computerul tău poate include un keylogger (care înregistrează tot ce tastezi, inclusiv parole) sau un stealer (care este specializat în a fura cookie-uri de sesiune și parole salvate direct din browser).

Oricât de securizat ar fi site-ul tău, dacă dispozitivul de pe care îl accesezi este compromis, atacatorul are o cale directă de acces.

Actualizări la zi

Menține sistemul de operare (Windows, macOS) și browserul web actualizate la ultima versiune.

Activează actualizările automate atât pentru sistemul de operare, cât și pentru browser. Este cea mai simplă și eficientă metodă de a rămâne protejat fără a depune efort constant.

Atenție la extensii de browser

Multă lume nu știe ce permisiuni acordă extensiilor de browser pentru că nu sunt atenți, trec repede peste instalare.

Dacă citiți cu atenție o să vă speriați, multe extensii pot să citească absolut tot conținutul paginii, chiar și parolele pe care le introduceți sau datele cardului atunci când cumpărați ceva de pe un site.

O extensie malițioasă, chiar dacă pare inofensivă (ex: un convertor de fișiere, un downloader video), poate fura cookie-uri de sesiune, poate injecta reclame sau chiar îți poate modifica parolele în fundal.

Instalează extensii doar din magazinele oficiale (Chrome Web Store, Firefox Add-ons). Înainte de a instala, verifică cine este dezvoltatorul, citește recenziile și uită-te la numărul de utilizatori. Fă o curățenie periodică și dezinstalează extensiile pe care nu le mai folosești.

Evită rețelele Wi-Fi publice

Nu te loga în panoul de administrare al site-ului când ești conectat la o rețea Wi-Fi publică, necriptată.

Rețelele Wi-Fi din cafenele, aeroporturi sau hoteluri sunt, prin natura lor, nesigure. Un atacator conectat la aceeași rețea poate intercepta traficul necriptat folosind tehnici de tip „Man-in-the-Middle”. Chiar dacă site-ul folosește HTTPS, există riscuri de a fi redirecționat către pagini false sau de a-ți fi compromise datele.

O alternativă mult mai sigură este să folosești hotspot de pe telefonul mobil.

Nu folosi dispozitive publice

Evită să accesezi site-ul de pe computere publice sau de pe dispozitivele altor persoane.

Nu ai niciun control asupra software-ului instalat pe un computer dintr-o bibliotecă, un hotel sau un internet cafe. Chiar și computerul unui prieten poate fi infectat fără ca el să știe.

Dacă te afli într-o situație de urgență absolută, folosește o fereastră de navigare privată (Incognito), asigură-te că te deloghezi corect și, cel mai important, schimbă-ți parola imediat ce ajungi la un dispozitiv de încredere.

Prudență maximă

Fii sceptic față de linkuri și atașamente suspecte din emailuri sau mesaje și evită „gratuitățile” de pe social media (quiz-uri, jocuri etc.) care pot ascunde scripturi malițioase.

Aceasta este poarta de intrare pentru atacurile de tip phishing și social engineering. Un email care pare a fi de la bancă sau de la o rețea socială te poate păcăli să introduci datele pe o pagină de login falsă. Un quiz amuzant pe Facebook poate cere permisiuni care îi dau acces la datele tale personale sau pot rula scripturi care îți compromit browserul.

Înainte de a da click pe un link într-un email, plasează cursorul mouse-ului peste el (fără a da click) pentru a vedea adresa reală de destinație. Nu descărca niciodată atașamente executabile (.exe, .scr, etc.) din surse nesigure.

Tratează orice mesaj care creează un sentiment de urgență („Contul tău va fi șters!”) cu maximă suspiciune.

Deconectează-te mereu

Când ai terminat de lucrat, folosește butonul Log Out (Deconectare). Doar închiderea tab-ului din browser nu invalidează cookie-ul de sesiune.

Cookie-ul de sesiune este un mic fișier stocat pe computerul tău care îi spune site-ului WordPress că ești autentificat. Acest cookie rămâne valid pentru o perioadă de timp, chiar dacă închizi fereastra browserului. Dacă un malware îți infectează computerul în acest interval, poate fura cookie-ul și îl poate folosi pentru a accesa site-ul tău. Acțiunea de Log Out trimite un semnal serverului să invalideze imediat acel cookie, făcându-l inutil.

Formează-ți acest obicei. Gândește-te la butonul „Log Out” ca la încuierea ușii casei tale când pleci. Este un gest simplu, rapid, care adaugă un strat esențial de protecție.

Concluzie

Aceste reguli se aplică tuturor utilizatorilor care au acces la site, indiferent de nivelul de acces. Un cont de autor compromis poate deveni o poartă de intrare pentru un atacator, mai ales dacă pe site există o vulnerabilitate de escaladare a privilegiilor.

Dacă unui user i se fură cookie-urile de sesiune și pe site este instalat un plugin WordPress care are o vulnerabilitate ce permite escaladarea permisiunilor, atunci este posibil ca atacatorul să obțină privilegii de administrator prin acel user, chiar dacă acel user nu era admin.

După ce te-ai asigurat că dispozitivul tău este curat, următorul pas este să protejezi accesul la site.

2. Protejează accesul la interfața de administrare WordPress

Securizarea accesului la interfața de administrare se poate face prin gestionarea responsabilă a utilizatorilor și a permisiunilor acestora, forțarea de parole puternice și limitarea accesului.

Recomandările ar fi următoarele…

Nume de utilizator unice

Nu folosi niciodată „admin” sau „administrator”. Alege un nume unic și greu de ghicit. Eu folosesc nume de fotbaliști obscuri din Pro Evolution Soccer – Momo Bojang (Gambia), Afimico Pululu (Angola) etc.

Un atac de tip „brute-force” încearcă să ghicească combinații de utilizator și parolă. Folosind „admin”, îi oferi atacatorului 50% din soluție. Toți boții de pe internet sunt programați să încerce în primul rând acest nume de utilizator. Forțându-i să ghicească și un nume de utilizator unic, crești exponențial dificultatea atacului.

Dacă site-ul tău are deja un cont „admin”, procedura corectă și sigură este următoarea:

- Creează un cont nou de utilizator cu rol de Administrator și un nume unic (ex:

momo_bojang,afimico_pululu, etc.). - Deconectează-te de pe contul „admin”.

- Conectează-te cu noul cont de administrator.

- Mergi la secțiunea „Utilizatori” și șterge vechiul cont „admin”.

- Atenție: WordPress te va întreba ce să facă cu conținutul creat de utilizatorul „admin”. Alege opțiunea „Atribuie tot conținutul către:” și selectează noul tău cont. Astfel, nu vei pierde niciun articol sau pagină.

Pro tip: poți avea un user cu privilegii de administrator cu care să faci pe site doar operațiuni de administrare, iar pentru conținutul publicat pe site să ai un user doar cu privilegii de autor. Astfel, dacă cineva caută userii de pe site, n-o să-i apară userul administrator pentru că nu există niciun articol sau pagină care să fie publicată de acel user, o să fie vizibili doar userii cu privilegii minime: cele de autor.

Parole complexe

Folosește parole de minimum 12-16 caractere, care combină litere mari, litere mici, cifre și simboluri. Un manager de parole (integrat în browser sau o aplicație dedicată) este cel mai bun prieten al tău.

Lungimea este adesea mai importantă decât complexitatea. O parolă precum parola123! poate fi spartă în câteva secunde. O parolă precum CaineleMeuManancaBiscutiVerzi! este o „frază de acces” (passphrase) care, deși ușor de reținut pentru tine, ar necesita mii de ani pentru a fi spartă de un computer prin forță brută. Ideal este să combini lungimea cu complexitatea.

Folosirea unui manager de parole (ex: Bitwarden, 1Password, sau cele integrate în browserele moderne) elimină complet bătaia de cap. Aceste unelte fac trei lucruri esențiale:

- Generează parole extrem de complexe și lungi (ex:

g7#kP$zV9@rT!nE*). - Salvează aceste parole într-un seif digital criptat.

- Completează automat datele de login, astfel încât nu trebuie să le memorezi niciodată. Acest lucru previne și reutilizarea parolelor, una dintre cele mai mari greșeli de securitate.

Audit periodic

Verifică regulat lista de utilizatori și șterge conturile inactive sau suspecte. Asigură-te că fiecare utilizator are rolul cu privilegiile minime necesare pentru activitatea sa.

Fiecare cont de utilizator este o potențială „ușă” de intrare în site-ul tău. Conturile vechi, uitate, ale foștilor angajați sau colaboratori reprezintă un risc de securitate major. Dacă parola asociată unui astfel de cont este slabă sau dacă adresa de email a fost compromisă în altă parte, contul poate fi preluat și folosit pentru a ataca site-ul.

Aplică „Principiul privilegiului minim”. Pune-ți o alertă în calendar o dată la 3 sau 6 luni pentru a face următoarea verificare:

- Mergi la

Utilizatori -> Toți utilizatorii. - Parcurge lista și șterge orice cont care nu mai este necesar.

- Pentru conturile rămase, analizează rolul fiecăruia. Un autor are nevoie doar de rolul

Autor. O persoană care editează conținutul altora are nevoie de rolulEditor. Nu acorda rolul deAdministratordecât persoanelor care au absolută nevoie să instaleze pluginuri, teme și să modifice setările de bază ale site-ului.

Ascunde URL-ul de login

Schimbarea adresei de login într-una personalizată poate reduce semnificativ numărul de atacuri automate de tip brute-force.

Adresa siteultau.ro/wp-login.php este standardul universal pentru WordPress, cunoscut de toți atacatorii și boții. Aceștia lovesc constant această adresă, consumând resursele serverului tău și încercând să ghicească parole. Schimbând această adresă, boții vor lovi o pagină inexistentă („404 Not Found”), iar atacul lor se va opri înainte de a începe. Este ca și cum ai muta ușa de la intrare într-un loc secret.

Acest lucru se face foarte simplu cu un plugin dedicat.

- Instalează un plugin ușor și eficient precum WPS Hide Login (are o singură funcție și o face perfect).

- După activare, mergi la

Setări -> Generalși derulează în partea de jos a paginii. - Vei găsi o opțiune nouă numită „Login URL”. Modifică slug-ul din

wp-login.phpîn ceva unic și memorabil pentru tine (ex:acces-panou,intrare-secreta,portal). - Salvează modificările.

- Important: Adaugă noua ta adresă de login la semnele de carte (bookmarks) din browser. Dacă o uiți, nu vei mai putea accesa panoul de administrare. (Notă: În caz de urgență, poți dezactiva pluginul schimbându-i numele prin FTP sau File Manager pentru a restabili adresa implicită).

Autentificarea în doi pași (2FA)

Chiar dacă parola îți este furată, 2FA adaugă un al doilea strat de protecție (un cod generat de o aplicație pe telefon), blocând accesul neautorizat.

Activează 2FA pentru toate conturile de administrator și, pe cât posibil, pentru toți utilizatorii cu roluri sensibile.

Un plugin WordPress simplu, care face doar acest lucru este Two-Factor. Un alt plugin care are mai multe opțiuni, dar este tot focusat pe securizarea autentificării, este Fluent Auth.

Protecție brute-force

Limitează numărul de încercări de conectare eșuate pentru a bloca atacurile automate.

Un atac „brute-force” este exact ce sugerează numele: un robot software încearcă mii sau milioane de combinații de parole pe secundă, în speranța că o va nimeri pe cea corectă.

Fără o măsură de protecție, acest proces poate continua la nesfârșit. Pe lângă riscul evident de securitate, aceste atacuri consumă enorm de multe resurse de procesare (CPU) ale serverului, ceea ce poate duce la încetinirea sau chiar blocarea site-ului tău pentru vizitatorii legitimi.

Un plugin de limitare a încercărilor de login funcționează ca un paznic. După un număr prestabilit de încercări greșite (de ex., 3 sau 5) de la o anumită adresă IP, pluginul blochează temporar acel IP pentru o perioadă de timp (de ex., 30 de minute sau mai mult).

Pluginuri WordPress care ajută: Fluent Auth, Protect Login, Login Lockdown, Loginizer.

Monitorizarea acțiunilor

Este vital să știi ce se întâmplă pe site-ul tău.

Gândește-te la un jurnal de activitate ca la sistemul de camere de supraveghere și la „cutia neagră” a site-ului tău. Deși nu previne direct un incident, este absolut indispensabil pentru a înțelege ce s-a întâmplat după un eveniment – fie că este vorba de un atac de securitate, o eroare umană sau o problemă tehnică.

Fără un astfel de jurnal, investigarea unui incident este ca și cum ai căuta un ac în carul cu fân, legat la ochi.

Pluginul Stream, de exemplu, ar trebui să fie nelipsit pe orice site la care au acces mai multe persoane. El înregistrează în mod cronologic acțiuni critice precum:

- dacă a fost creat un nou utilizator cu rol de administrator

- cine s-a conectat și când

- ce plugin a fost activat sau dezactivat

- ce articol a fost șters și de către cine

În plugin poți să configurezi alerte prin email pentru cele mai importante evenimente. De exemplu, poți primi o notificare instantanee de fiecare dată când un administrator se conectează sau când un plugin este instalat, iar asta îți poate oferi acel avertisment de care ai nevoie pentru a reacționa rapid în cazul unei activități neautorizate.

Controlul sesiunilor

Pentru un control avansat, gestionează activ sesiunile utilizatorilor.

O „sesiune” reprezintă fiecare conectare activă la site-ul tău. Poți fi conectat simultan de pe computerul de la birou, de pe laptopul de acasă și de pe telefon. Fiecare dintre acestea este o sesiune distinctă, validată de un cookie. Dacă oricare dintre aceste cookie-uri este furat, atacatorul poate folosi acea sesiune. Controlul sesiunilor îți oferă vizibilitate și control asupra acestor conexiuni active.

Folosind un plugin precum Sessions (din suita PerfOps One), câștigi control direct:

- poți vedea în timp real cine este conectat, de la ce adresă IP și de cât timp. O conectare simultană din București și din China pentru același utilizator este un semnal de alarmă clar.

- dacă observi o sesiune suspectă, o poți închide instantaneu cu un singur click. Această acțiune invalidează cookie-ul respectiv și îl deconectează pe atacator.

- poți seta o regulă ca un utilizator să nu poată avea mai mult de o sesiune activă simultan. Când se conectează de pe un dispozitiv nou, sesiunea veche este automat închisă. Această măsură simplă reduce drastic suprafața de atac, eliminând riscul cookie-urilor „uitate” pe diverse dispozitive.

Pe soluția noastră de găzduire premium WordPress, măsuri precum limitarea încercărilor de login, CAPTCHA matematic la login și delogarea automată după 60 de minute de inactivitate sunt implementate direct la nivel de server, fără să ai nevoie de niciun plugin.

Restricționarea accesului prin IP

Dacă ești singura persoană care administrează site-ul, poți bloca accesul la wp-admin și wp-login.php pentru toată lumea, cu excepția adresei tale IP.

În acest caz, chiar dacă îți este spartă parola sau îți sunt furate cookie-urile de sesiune, atacatorul nu se poate loga pe site.

Blocarea se poate face din fișierul .htaccess, adaugi următorul cod (înlocuiești YOUR_IP_ADDRESS cu adresa ta IP, o poți găsi accesând de pe dispozitiv site-ul myIP):

order deny,allow

deny from all

allow from YOUR_IP_ADDRESSAceastă metodă este extrem de eficientă, dar necesită o adresă IP statică.

Bun, ne-am ocupat până aici de principala cauză a infecțiilor, care este compromiterea autentificării (cookie-uri de sesiune furate + credențiale compromise).

Hai să ne ocupăm în continuare și de a doua cauză, profitarea de vulnerabilitățile din pluginuri și teme.

3. Întreținere constantă – actualizare și curățenie

Odată ce accesul este securizat, trebuie să ne asigurăm că software-ul pe care rulează site-ul nu are „fisuri”.

Actualizează tot, mereu

Ciclul de viață al unei vulnerabilități este o cursă contra-cronometru. Din momentul în care o problemă de securitate este descoperită și un patch este lansat de dezvoltator, detaliile acelei vulnerabilități devin adesea publice. În acel moment, hackerii încep să scaneze în mod automat mii de site-uri în căutarea celor care rulează versiunea veche, vulnerabilă.

Pentru majoritatea site-urilor mici, construite corect, activarea actualizărilor automate aceasta este cea mai bună strategie. WordPress permite actualizări automate pentru versiunile minore ale nucleului. Poți activa actualizările automate și pentru pluginuri și teme direct din panoul de administrare.

Pentru site-urile mai critice, este de preferat controlul manual, așa că recomandarea ar fi să-ți faci un obicei din a verifica actualizările în fiecare săptămână.

Folosește un mediu de Staging

Un site de staging este o clonă privată, perfect funcțională, a site-ului tău live.

Acesta este „laboratorul” tău unde poți testa în siguranță actualizări majore, pluginuri noi sau modificări de cod. Dacă ceva se strică pe staging, nu are niciun impact asupra vizitatorilor tăi. Să faci actualizări direct pe un site live, mai ales unul care generează venituri, este un risc inutil.

Folosește funcționalitatea de staging oferită de furnizorul de găzduire. De obicei, implică un singur click pentru a crea clona, unde poți face actualizările în siguranță, fără să afectezi site-ul live, și dacă totul funcționează fără probleme poți face actualizările și în producție.

Fă backup înainte de orice modificare

O bună practică pentru actualizări sau modificări pe partea de cod sau în baza de date este să faci backup înainte.

O actualizare poate eșua din cauza unei incompatibilități cu o altă componentă a site-ului, ducând la erori critice (cum ar fi ecran alb). Fără un backup recent, recuperarea poate fi un proces stresant, costisitor și de durată. Cu un backup, poți reveni la versiunea funcțională a site-ului în câteva minute.

La Simplenet, avem backup-uri zilnice automate, precum și posibilitatea de a face backup-uri manuale din panoul de control.

Pro tip: Ideal este să faci backup cu o soluție externă site-ului (ori un serviciu extern, ori din panoul de control al găzduirii). Dacă faci backup cu un plugin WordPress, dar interfața de administrare WordPress nu mai este accesibilă, cum restaurezi backupul?

Șterge ce nu folosești

Un aspect des neglijat este eliminarea pluginurilor și temelor neutilizate.

Este esențial să înțelegem diferența dintre „inactiv” și „șters”. Un plugin sau o temă inactivă este ca un program instalat, dar nepornit. Codul său fizic există în continuare pe serverul tău.

Dacă acel cod are o vulnerabilitate (de exemplu, un script care poate fi accesat direct printr-o adresă URL specifică), un atacator îl poate exploata indiferent dacă pluginul este activat sau nu. Fiecare element software pe care îl păstrezi adaugă la „suprafața de atac” a site-ului tău – mai mult cod înseamnă mai multe potențiale uși de intrare.

Mergi la secțiunile Pluginuri și Aspect -> Teme. Pentru fiecare element, întreabă-te: „Este acest plugin/temă absolut esențial pentru funcționarea site-ului meu ACUM?”.

Dacă răspunsul este nu, mai întâi dezactivează elementul. Apoi, navighează pe site pentru a te asigura că totul funcționează corect. Dacă totul este în regulă, revino și șterge-l definitiv.

Renunță la mentalitatea „poate voi avea nevoie de el cândva”. Dacă vei avea nevoie din nou, îl poți reinstala în 30 de secunde. Riscul de securitate pe care îl implică păstrarea unui cod nefolosit depășește cu mult inconvenientul minor al unei viitoare reinstalări.

Regula de aur este: dacă nu îl folosești, șterge-l!

Este valabil nu doar pentru teme sau pluginuri, ci și pentru site-uri întregi – nu lăsa pe server site-uri vechi, site-uri de test, clone, staging-uri neactualizate sau orice altceva ce nu folosești activ.

Monitorizează erorile

Un alt aspect important este monitorizarea jurnalelor de erori după actualizări.

Uneori, o actualizare nu blochează site-ul, ci introduce erori „silențioase” de PHP care rulează în fundal. Aceste erori pot încetini performanța site-ului, pot cauza funcționalități anormale și pot umple spațiul de pe server cu fișiere de log de zeci de gigabytes. Verificarea jurnalului de erori este ca o vizită medicală de control după o intervenție.

După ce ai efectuat actualizări, accesează managerul de fișiere din panoul de găzduire și caută un fișier numit error_log (de obicei în directorul rădăcină al site-ului). Deschide-l și uită-te la ultimele intrări.

Acestea te pot alerta la orice problemă apărută și te pot ajuta să o rezolvi.

Atenție la găzduirea partajată (shared hosting)!

Pe un cont cPanel, site-urile nu sunt izolate între ele. Un singur site vulnerabil sau infectat poate compromite toate celelalte site-uri din același cont. Asigură-te că toate site-urile pe care le gestionezi sunt la fel de bine securizate.

Pro tip: Nu găzdui pe contul tău cPanel site-uri de-ale prietenilor, familiei, sau orice alt site pe care nu îl controlezi. Dacă are probleme de securitate, vulnerabilități sau infecții, atunci îți va afecta și site-ul sau site-urile tale.

Pe soluția Simplenet de găzduire premium WordPress, site-urile sunt izolate între ele, deci un site infectat nu poate infecta un alt site.

Prin menținerea tuturor scripturilor PHP la zi de pe toate site-urile, vei reduce semnificativ riscul ca site-ul tău să devină o victimă a atacurilor bazate pe vulnerabilități software.

Bonus – blochează traficul malițios înainte să ajungă la server

Un serviciu de tip reverse proxy, cum ar fi Cloudflare, acționează ca un scut inteligent plasat în fața serverului tău. Acesta filtrează traficul malițios înainte ca el să ajungă la site-ul tău.

Cele mai populare servicii care oferă soluții de filtrare și protecție sunt:

Traficul trece prin rețeaua lor globală, unde poate fi filtrat în funcție de IP, țară, tipul cererii, comportament suspect, prezența boților sau intensitatea traficului.

Noi folosim de multă vreme planul gratuit de la Cloudflare și este suficient pentru a asigura o protecție corespunzătoare.

Ce poți face din Cloudflare pentru securizarea site-ul tău WordPress:

- poți bloca traficul din regiuni cu risc ridicat (de ex. China, Rusia etc)

- ai inclusă gratuit protecție DDOS automată și nelimitată

- ai inclusă protecție față de boții care scanează site-ul

- poți proteja formulare de contact cu Cloudflare Turnstile

- poți bloca sau limita accesul la fișiere PHP care sunt frecvent atacate (de ex.

xmlrpc.php)

Bonus 2 – partenerul potrivit

Dacă un atac trece de firewall-ul Cloudflare, ultima linie de apărare este serverul de găzduire. Aici se face diferența majoră între o găzduire ieftină și una premium, specializată pe WordPress.

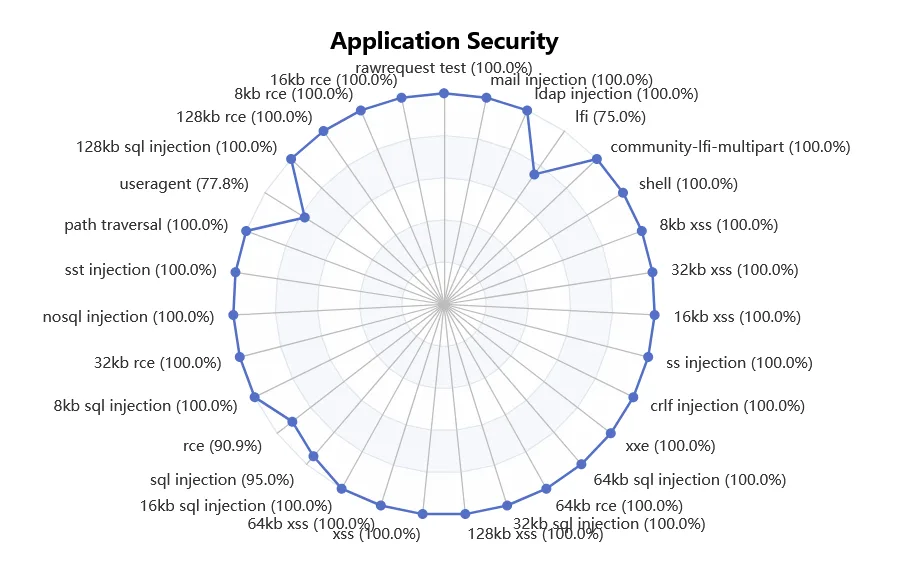

O găzduire de calitate va oferi standard: WAF la nivel de server, scanare anti-malware în timp real și blocare de IP-uri.

O găzduire premium de la Simplenet merge mai departe:

- izolare între site-uri – fiecare site rulează în propriul container izolat. pe același pachet de găzduire poți avea site-uri pe servere diferite, în locații diferite.

- auto-reparare pentru core-ul WordPress – fișierele din core-ul WordPress modificate sau infectate sunt automat înlocuite cu versiuni curate.

- protecție login printr-o soluție de captcha + limitarea încercărilor de logare greșite și blocare

- delogare automată din admin după 60 de minute de inactivitate

- security headers – previn exploatarea vulnerabilităților, protejând împotriva Cross-Site Scripting (XSS), clickjacking etc

- monitorizare uptime – furnizorii de găzduire își monitorizează doar serverele, nu și site-urile clienților. Noi monitorizăm și site-urile pentru a putea interveni rapid în caz de downtime (cauzat de infecții sau orice altceva).

Aceste beneficii sunt imposibil de obținut pe o găzduire cPanel ieftină.

Mituri și realități despre securitatea WordPress

Multe „sfaturi” de securitate care circulă online sunt fie depășite, fie complet inutile.

Să trecem în revistă câteva care se regăsesc frecvent în articole superficiale și slab documentate și care fie nu aduc niciun beneficiu real, fie induc un fals sentiment de siguranță.

Mit: WordPress este nesigur

Realitate: Nucleul WordPress este foarte sigur.

În raportul Patchstack pe 2024, 0,2% din vulnerabilități erau în core-ul WordPress. În raportul din 2025, cifra a scăzut la 0,001% – doar 7 vulnerabilități.

Riscul vine aproape exclusiv de la teme/pluginuri de proastă calitate, neactualizate sau de la practici de utilizare greșite.

Mit: Ai nevoie de un plugin de securitate „all-in-one” (ex: Wordfence)

Realitate: Aceste pluginuri pot oferi un fals sentiment de siguranță.

O scanare locală poate fi ușor păcălită de un malware inteligent, iar unele dintre aceste pluginuri au avut ele însele vulnerabilități grave. Mai mult, consumă resurse semnificative. Este mai eficient să folosești pluginuri mici, specializate (pentru 2FA, limitare login) și să lași scanarea și firewall-ul în seama serverului de găzduire și a unui serviciu extern precum Cloudflare.

Mit: Site-ul meu e mic, nu mă atacă nimeni.

Realitate: Marea majoritate a atacurilor sunt automate.

Este adevărat că un site mai cunoscut are mai multe șanse să fie atacat, dar în general boții scanează constant internetul în căutare de vulnerabilități, nu de site-uri faimoase. Site-ul tău este doar un IP într-o listă.

Mit: HTTPS îmi securizează site-ul

Realitate: Parțial adevărat.

HTTPS criptează datele în tranzit, protejând informațiile trimise prin formulare. Nu protejează site-ul de malware, injecții SQL, sau vulnerabilități software. Este o piesă necesară, dar mică, din puzzle-ul securității.

Mit: Am hosting bun, deci nu trebuie să-mi fac griji

Realitate: depinde de hosting.

Dacă ai un hosting precum Presslabs sau Bitpoke, care folosesc un sistem de versionare (Git) și un sistem de fișiere read-only pentru nucleul WordPress, făcând compromiterea acestuia aproape imposibilă, atunci ai foarte mari șanse să nu ai niciodată probleme, cel puțin pe partea de exploatare a vulnerabilităților.

Un hosting obișnuit, oricât de bun ar fi, îți oferă o bază solidă, dar nu poate securiza codul site-ului tău, parolele slabe sau pluginurile vulnerabile pe care le instalezi. Este un partener de încredere, dar nu face toată treaba în locul tău.

Mit: Am schimbat prefixul bazei de date, deci sunt ok

Realitate: O măsură complet inutilă în practică.

Prefixul implicit al tabelelor din baza de date este wp_. Probabil ați văzut recomandări ca să-l schimbați în altceva personalizat. Nu vă pierdeți vremea cu așa ceva, nu are nicio relevanță. E una dintre cele mai inutile sugestii. Securitatea bazei de date nu stă într-un prefix ciudat, ci în prevenirea vulnerabilităților în codul care rulează interogări.

Mit: Ascunde versiunea WordPress ca să nu te atace

Realitate: Irelevant.

Boții vor încerca să exploateze toate vulnerabilitățile cunoscute, indiferent de versiunea pe care o raportezi.

Concluzie

Securizarea unui site WordPress nu este o acțiune pe care o faci o singură dată. Este un proces continuu, un angajament pentru vigilență și întreținere.

Prin adoptarea unei abordări stratificate – de la igiena digitală personală, la fortificarea accesului, actualizări constante, un WAF extern și o găzduire premium – îți vei reduce dramatic riscurile și vei construi o fundație solidă pentru prezența ta online.

Ai întrebări sau ai nevoie de ajutor pentru securizarea site-ului tău WordPress?

Contactează-ne și îți oferim suport specializat!

Lasă un răspuns